|

| НА ГЛАВНУЮ | | WINDOWS | | СЕТИ | | МИКРОКОНТРОЛЛЕРЫ | | ПАРТНЕРЫ | | КАРТА САЙТА | | ПОИСК |

|

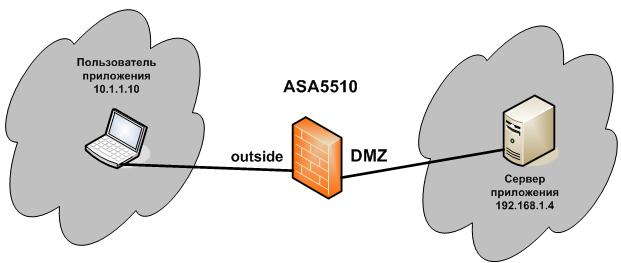

Сети > Фаервол > Перехват трафика на Cisco ASA. Другие статьи, связанные с фаерволом. Предисловие. …Есть сервер приложения. На нем вертится это самое приложение. Сам сервер на всякий случай спрятан от пользователей за фаерволом. Звонит однажды администратор приложения сетевому администратору и говорит: - Я вчера запустил новую фишку в своей программе, но у пользователей она не работает. Наверное, твой фаервол режет такой необходимый для юзеров трафик. - Хорошо – говорит сетевой админ. – Скажи мне, какие порты использует твоя новая фишка. - TCP/abxy и TCP/abxz - эти порты открыты на фаерволе. У тебя что то не так на сервере. - На сервере все в порядке. Это на твоем сетевом железе что то не так. . . . . . . . . Один из способов решения проблемы - посмотреть и проанализировать интересующий обоих администраторов трафик. В данном случае можно обойтись без снифера так как cisco ASA умеет перехватывать проходящий через нее трафик. О том, как это сделать рассказано в этой статье. Примеры настройки для cisco ASA5510. Процесс состоит из нескольких этапов: - создание access-list-ов, описывающих трафик, который нужно перехватить - запуск перехватчиков - просмотр перехваченных данных Схема соединения, рассматриваемых ниже примеров, представлена на рисунке.

Сначала создаем access-list, в котором описываем трафик, который собираемся перехватывать. asa1(config)# asa1(config)#access-list CAPT1 extended permit ip host 10.1.1.10 host 192.168.1.4 asa1(config)#access-list CAPT1 extended permit ip host 192.168.1.4 host 10.1.1.10 asa1(config)# Согласно этому листу , будем перехватывать весь ip трафик, идущий в обоих направлениях между 10.1.1.10 и 192.168.1.4. При необходимости, можно ограничиться только нужными протоколами и портами. Теперь стартуем перехват пакетов с помощью команды 'capture’ asa1# asa1#capture CA1 interface outside access-list CAPT1 asa1# Здесь ‘CA1' – это имя перехватчика. ‘outside’ – имя интерфейса, на котором будем перехватывать пакеты. По-хорошему, надо запустить еще один перехватчик – на интерфейсе 'DMZ'. asa1# asa1#capture CA2 interface DMZ access-list CAPT1 asa1# В результате мы будем иметь данные о трафике на обоих интерфейсах. Если эти данные будут различаться, можно будет сделать вывод о том, что ASA действительно не пропускает определенный трафик. Дело в том, что команда 'capture’ перехватывает трафик до того, как к нему будут применены какие либо политики безопасности. Пусть, например, access-list на входе интерфейса outside не пропускает любые ICMP пакеты. Тем не менее, перехватчик, настроенный на этом интерфейсе, увидит 'следы' от команды 'ping'. Проверим состояние перехватчиков asa1# asa1#sh capture capture CA1 type raw-data access-list CAPT1 interface outside [Capturing - 0 bytes] capture CA2 type raw-data access-list CAPT1 interface DMZ[Capturing - 0 bytes] asa1#

Теперь запустим ping с компьютера пользователя в сторону сервера.

C:\>ping 192.168.1.4

Pinging 192.168.1.4with 32 bytes of data:

Reply from 192.168.1.4: bytes=32 time=1ms TTL=128

Reply from 192.168.1.4: bytes=32 time=1ms TTL=128

Reply from 192.168.1.4: bytes=32 time=1ms TTL=128

Reply from 192.168.1.4: bytes=32 time=1ms TTL=128

Ping statistics for 192.168.1.4:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 1ms, Maximum = 1ms, Average = 1ms

C:\>

Еще раз проверим состояние перехватчиков. asa1# asa1#sh capture capture CA1 type raw-data access-list CAPT1 interface outside [Capturing - 720 bytes] capture CA2 type raw-data access-list CAPT1 interface DMZ[Capturing - 720 bytes] asa1# Судя по тому, что количество перехваченных байт теперь больше 0, в буферах перехватчиков появились данные. Посмотрим, что они из себя представляют. asa1# asa1#sh capture CA1 8 packets captured 1: 15:39:53.928647 10.1.1.10 > 192.168.1.4: icmp: echo request 2: 15:39:53.928952 192.168.1.4 > 10.1.1.10: icmp: echo reply 3: 15:39:54.921384 10.1.1.10 > 192.168.1.4: icmp: echo request 4: 15:39:54.921690 192.168.1.4 > 10.1.1.10: icmp: echo reply 5: 15:39:55.921384 10.1.1.10 > 192.168.1.4: icmp: echo request 6: 15:39:55.921674 192.168.1.4 > 10.1.1.10: icmp: echo reply 7: 15:39:56.921430 10.1.1.10 > 192.168.1.4: icmp: echo request 8: 15:39:56.921720 192.168.1.4 > 10.1.1.10: icmp: echo reply 8 packets shown asa1# asa1#sh capture CA2 8 packets captured 1: 15:39:53.928815 10.1.1.10 > 192.168.1.4: icmp: echo request 2: 15:39:53.928937 192.168.1.4 > 10.1.1.10: icmp: echo reply 3: 15:39:54.921522 10.1.1.10 > 192.168.1.4: icmp: echo request 4: 15:39:54.921659 192.168.1.4 > 10.1.1.10: icmp: echo reply 5: 15:39:55.921522 10.1.1.10 > 192.168.1.4: icmp: echo request 6: 15:39:55.921644 192.168.1.4 > 10.1.1.10: icmp: echo reply 7: 15:39:56.921552 10.1.1.10 > 192.168.1.4: icmp: echo request 8: 15:39:56.921705 192.168.1.4 > 10.1.1.10: icmp: echo reply 8 packets shown asa1# Мы получили две 'фотографии' прохождения пакетов через интерфейсы фаервола. Можем, даже, сказать, что на прохождение от 'outside' до ‘DMZ’ пакетам требуется 120 - 170 мкс, а в обратном направлении - 15 -30 мкс. Теперь попробуем открыть WEB станицу с сервера 192.168.1.4 и посмотрим, на перехваченный трафик: asa1# asa1# sh cap CA1 35 packets captured 1: 14:09:43.657238 10.1.1.10.3029 > 192.168.1.4.80: S 517995293:517995293(0) win 65535 Для того, что бы увидеть содержимое пакетов данных, воспользуемся командой ‘show capture CA1 dump’. asa1# sh cap CA1 dump 35 packets captured 1: 14:09:43.657238 10.1.1.10.3029 > 192.168.1.4.80: S 517995293:517995293(0) win 65535В этом коротком фрагменте мы видим, как браузер начинает открывать WEB страницу. Таким образом, наша цель – перехватить и просмотреть пользовательский трафик, достигнута. По умолчанию размер буфера, в котором перехватчики хранят данные, – 500Кбайт. Через некоторое время буферы заполнятся, и новые данные перестанут запоминаться. asa1# asa1# sh capture capture CA1 type raw-data access-list CAPT1 interface outside [Buffer Full - 524208 bytes] capture CA2 type raw-data access-list CAPT1 interface DMZ[Buffer Full - 524208 bytes] asa1# Для очистки буфера используется команда ‘clear capture’. asa1# asa1# clear capture CA1 asa1# sh capture capture CA1 type raw-data access-list CAPT1 interface outside [Capturing - 0 bytes] capture CA2 type raw-data access-list CAPT1 interface DMZ[Capturing - 0 bytes] asa1# Для полной остановки и удаления перехватчиков нужно выполнить команду ‘no capture’. asa1# asa1# no capture CA1 asa1# no capture CA2 asa1# asa1# sh capture asa1# Теперь можно удалить ставший ненужным access-list CAPT1. asa1(config)# asa1(config)#no access-list CAPT1 extended permit ip host 10.1.1.10 host 192.168.1.4 asa1(config)#no access-list CAPT1 extended permit ip host 192.168.1.4 host 10.1.1.10 asa1(config)# В заключении можно сделать вывод: Cisco ASA предоставляет мощное средство мониторинга, которое поможет найти ошибки в настройке сетевых устройств. Что еще почитать по этой теме: - Troubleshoot Connections through the PIX and ASA. - Cisco PIX/ASA - Capturing Traffic. Что еще посмотреть? - Использование авторизации пользователей на фаерволе cisco ASA для ограничения доступа к сетевым ресурсам. - MSS exceeded. Решение проблемы, связанной с инспекцией трафика на Cisco ASA. - Другие статьи о настройке сетевых устройств, в том числе фаерволов.

Если Вы обнаружили ошибки в этой статье или у Вас есть замечания, прошу писать на адрес sun29ny@yandex.ru. |

| НА ГЛАВНУЮ | | WINDOWS | | СЕТИ | | МИКРОКОНТРОЛЛЕРЫ | | ПАРТНЕРЫ | | КАРТА САЙТА | | ПОИСК |

|

|

Любое использование материалов допускается только с указанием в качестве источника информации сайта sun29ny.narod.ru. Гиперссылка обязательна. Согласование с автором обязательно. Все замечания и пожелания присылайте на sun29ny@yandex.ru. |