|

| НА ГЛАВНУЮ | | WINDOWS | | СЕТИ | | МИКРОКОНТРОЛЛЕРЫ | | ПАРТНЕРЫ | | КАРТА САЙТА | | ПОИСК |

|

Сети > Фаервол > Использование авторизации пользователей на фаерволе cisco ASA для ограничения доступа к сетевым ресурсам. Пример настройки классической авторизации пользователей на Cisco Secure ACS v4.0. Классическая авторизация пользователей. Пример конфигурации фаервола cisco ASA5510. Предисловие. Иногда возникает необходимость ограничить доступ к выборочным сетевым ресурсам и сервисам для определенных пользователей. Особенностью такой задачи является то, пользователи используют динамически меняющиеся ip адреса. Следовательно, нужно контролировать не ip адрес компьютера, с которого выполняется соединение, а идентификатор самого пользователя. О том, как это сделать с помощью cisco ASA и Cisco Secure ACS рассказано в этой статье. В первой части, которую Вы сейчас читаете, дана общая информация. Во второй части представлен подробный пример настройки Cisco Secure ACS. В третьей части подробно разбирается конфигурация фаервола ASA5510. Общая информация. Для решения задачи требуется AAA сервер и фаервол cisco ASA. AAA сервер это программа, предоставляющая сервисы аутентификации (Authentication), авторизации (Authorization) и учёта использования ресурсов (Accounting). Аутентификация – это процесс проверки подлинность пользователя. Система спрашивает у пользователя: “Кто ты?” При авторизации система проверяет, что пользователю разрешено делать, а что нет, доступ к каким ресурсам позволен, к каким - нет. Система определят “Куда ты идешь?” и решает пропустить или нет. Таким образом, аутентификация вполне самодостаточна, то есть может существовать без авторизации. Авторизация же без аутентификации работать не может. Если всем пользователям нужен доступ к одинаковым ресурсам, авторизация не требуется. Достаточно аутентификации. Но когда разным группам пользователей нужен доступ к разным ресурсам или сервисам, без авторизации не обойтись. Есть два способа реализации авторизации. Первый – это классическая авторизация пользователей. Правила доступа определяются на AAA сервере. В конфигурации фаервола указывается трафик, требующий авторизации. Если пользователь инициирует соединение, которое требует авторизации, фаервол запрашивает AAA сервер. Если на AAA сервере определено, что для данного пользователя данный трафик разрешен, фаервол предоставляет соединение. В противном случае соединение разрывается. Классическая авторизация поддерживается только TACACS+ сервером. Второй способ реализации авторизации – это динамически загружаемые списки доступа (access lists). На AAA сервере создаются аксес листы. Они привязываются к определенным пользователям или группам. В момент, когда пользователь проходит аутентификацию на фаерволе, ASA загружает с AAA сервера нужные аксес листы. При этом в качестве ip адреса источника соединения прописывается ip адрес аутентифицировавшегося пользователя. Клода пользователь разлогинивается, его аксес листы удаляются из памяти фаервола. Этот вариант авторизации поддерживается только RADIUS сервером.

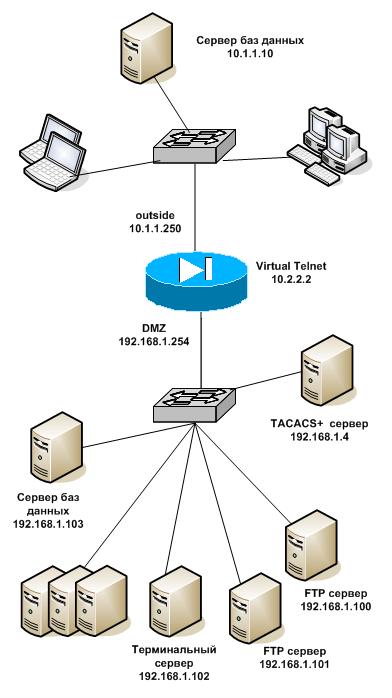

Пример настройки классической авторизации. Здесь мы рассмотрим пример реализации классической авторизации. В качестве AAA сервера будем использовать Cisco Secure ACS v4.0, а в качестве фаервола - ASA5510 с ios Cisco Adaptive Security Appliance Software Version 8.0(3). На рисунке Вы видите схему тестовой сети.

В нашем примере за фаерволом есть небольшая сеть, включающая в себя несколько серверов. Двум группам пользователей нужен доступ к внутренней сети. Первая группа – это обычные пользователи. Им надо открыть ftp трафик к двум FTP серверам и RDP трафик к терминальному серверу. Вторая группа – это администраторы серверов. Им так же требуется ftp трафик к FTP серверам и RDP трафик ко всем серверам внутренней сети (точнее сказать, надо открыть RDP ко всей внутренней сети 192.168.1.0/24). Если бы пользователи имели статические ip адреса, достаточно было бы написать аксес листы на фаерволе. Но так как пользователи используют динамические ip адреса, без аутентификации не обойтись. Более того, пользователям нужен разный доступ к разным ресурсам. Следовательно, аутентификации не достаточно, нужна еще и авторизация. Плюс, допустим, во внутренней сети есть сервер с базой данных, который обменивается информацией с другим, сервером БД. У обоих серверов статические ip адреса. Трафик между базами данных этих серверов не требует авторизации и аутентификации. Смотрите дальше >>> Во второй части статьи - настройка Cisco Secure ACS для данного примера. В третьей части представлена конфигурация фаервола ASA5510 для данного примера.

Если Вы обнаружили ошибки в этой статье или у Вас есть замечания, прошу писать на адрес sun29ny@yandex.ru. |

| НА ГЛАВНУЮ | | WINDOWS | | СЕТИ | | МИКРОКОНТРОЛЛЕРЫ | | ПАРТНЕРЫ | | КАРТА САЙТА | | ПОИСК |

|

|

Любое использование материалов допускается только с указанием в качестве источника информации сайта sun29ny.narod.ru. Гиперссылка обязательна. Согласование с автором обязательно. Все замечания и пожелания присылайте на sun29ny@yandex.ru. |