|

| НА ГЛАВНУЮ | | WINDOWS | | СЕТИ | | МИКРОКОНТРОЛЛЕРЫ | | ПАРТНЕРЫ | | КАРТА САЙТА | | ПОИСК |

|

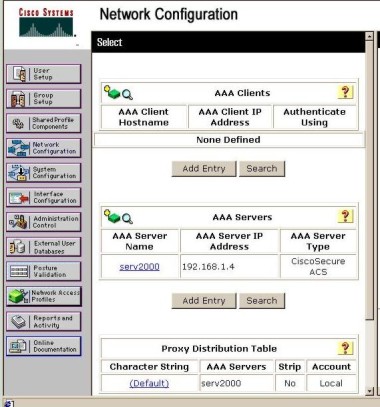

Сети > Фаервол >Пример настройки классической авторизации пользователей на Cisco Secure ACS v4.0. Использование авторизации пользователей на фаерволе cisco ASA для ограничения доступа к сетевым ресурсам. Классическая авторизация пользователей. Пример конфигурации фаервола cisco ASA5510. Предисловие. Это вторая часть статьи, посвященной применению авторизации для выборочного ограничения доступа пользователей к сетевым ресурсам и сервисам. Здесь рассматривается настройка Cisco Secure ACS для конкретного примера. Схему тестовой сети смотрите в первой части статьи. В третьей части Вы найдете конфигурацию фаервола ASA5510 для тестовой сети. Настройка ACS. Наша задачи: - создать AAA клиента, использующего TACACS+ аутентификацию. - создать две группы пользователей с нужными свойствами. Этот раздел статьи содержит много скриншётов и мало текста. Действительно, удобнее все увидеть на картинке, чем долго читать описание. Настройка AAA клиента. Начинаем с того, что добавляем AAA клиента на ACS сервере. Для этого открываем страницу Network Configuration.

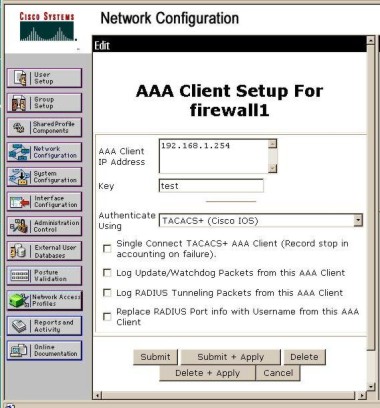

Добавляем AAA клиента. В Блоке AAA Clients нажимаем Add Entry. Заполняем поля как на рисунке и нажимаем Submit + Apply.

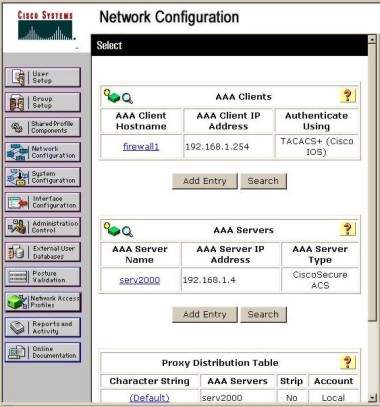

В итоге получаем следующую картину.

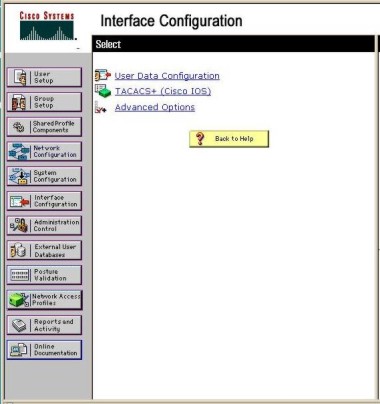

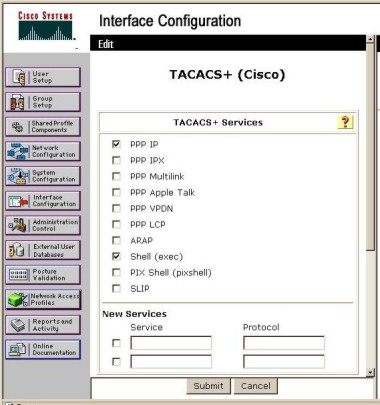

На странице Interface Configuration появилась строка со ссылкой TACACS+ ( Cisco IOS ). Нажимаем ее.

Проверяем, что флажок рядом Shell ( exec ) установлен. В противном случае нужные нам поля не отобразятся в свойствах групп.

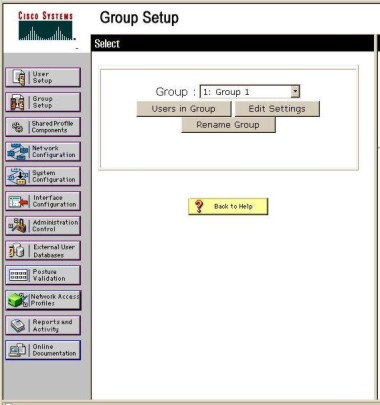

Настройка группы обычных пользователей. Создадим и настроим группу для рядовых пользователей. Напомню, что им требуется ftp трафик к двум FTP серверам и RDP трафик к терминальному серверу. На странице Group Setup выбираем нужную группу и нажимаем кнопку Edit Settings.

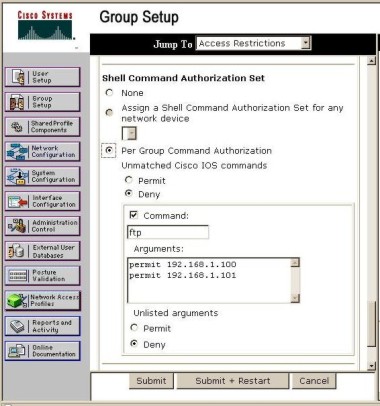

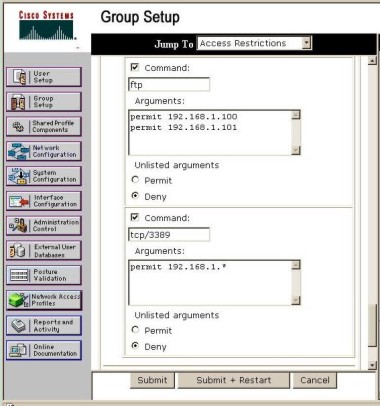

В блоке TACACS+ Settings / Shell Command Authorization Set устанавливаем переключатели и заполняем поля согласно следующему скриншёту.

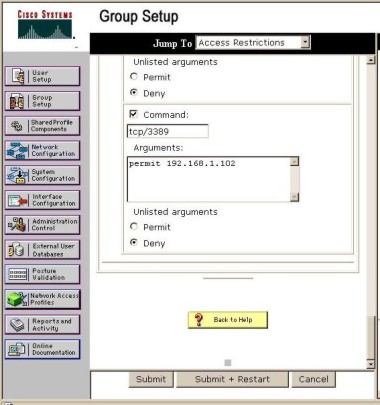

Согласитесь, на первый взгляд это кажется немного странным: поставив два переключателя в положение Deny, мы разрешили прохождение нужного трафика. На самом деле все логично – оба Deny запрещают то, что не соответствует значением полей команды и аргумента. И еще один важный момент, на который надо обратить внимание. Обязательно проверьте , нет ли в конце строк аргумента неотображаемых символов. Например, если Вы случайно поставите в конце строки пробел, то соответствующее этой стоке правило работать не будет. Хотя внешне все будет казаться верным. Итак, сохраняем изменения, нажав Submit + Apply. Снова открываем свойства редактируемой группы. Как Вы можете заметить, в блоке Shell Command Authorization Set появились поля для новых правил. Заполняем их в соответствии со следующим рисунком и нажимаем Submit + Apply.

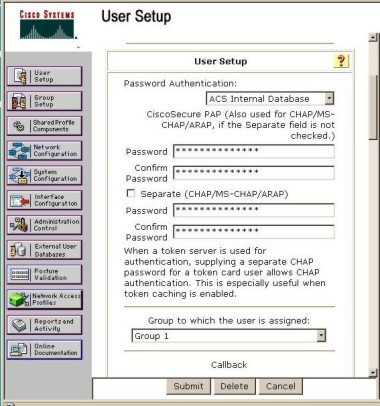

Осталось только добавить пользователей в группу. На странице User Setup находим нужного пользователя и в его свойствах указываем нужную группу.

Настройка группы администраторов серверов. Администраторам нужен такой же, как у пользователей, FTP доступ, плюс RDP доступ ко всем серверам. Настройки в той части, которая касается ftp трафика, совпадает на 100%. Во второй части, в поле аргумент в последнем октете адреса вместо цифры ставим “*”. Таким образом, мы указали вместо одного адреса всю сеть 192.168.1.0/24.

Другие небольшие хитрости, которые нам не потребовались в этом примере, но могут Вам пригодиться : - Можно указывать диапазон портов. Строка команды тогда будет выглядеть так: tcp/10000-10007. - Чтобы открыть все порты, поставьте после черты “0”, например udp/0. Так же добавим во вторую группу нужных пользователей. Теперь все, что требовалось сделать на AAA сервере, выполнено. Комментарий в заключении. Если Вы заметили, мы по-разному описали RDP и ftp трафики. Дело в том, что HTTP, HTTPS, FTP и Telnet трафик описываются явно. Т. е. в поле “Command” надо написать http или https или ftp или telnet. Для всех других портов требуется указывать комбинацию из названия протокола и номера порта, разделенных чертой, например tcp/3389 или udp/53. Но если вы напишете tcp/80, HTTP трафик не пройдет. Надо писать http. Тоже самое для HTTPS, FTP и Telnet. Но и это еще не все. Если нужно описать ICMP трафик, придется писать “1/8” для эхо запросов и “1/0” для эхо ответов. Как Вы, наверное, знаете, у каждого протокола есть свой номер: tcp=6, udp=17, icmp=1 и т. д. Как это не смешно, но если описать, например, RDP трафик через 6/3389, то такой вариант тоже работать не будет. Как это не удивительно, но описать весь нужный трафик в одном формате не удается. Не могу сказать, в чем здесь причина. Возможно в более свежих версиях Cisco Secure ACS все намного лучше. Что еще посмотреть? Схему тестовой сети и общую информацию об авторизации смотрите в первой части статьи. В третьей части статьи Вы найдете конфигурацию фаервола ASA5510 для тестовой сети.

Если Вы обнаружили ошибки в этой статье или у Вас есть замечания, прошу писать на адрес sun29ny@yandex.ru. |

| НА ГЛАВНУЮ | | WINDOWS | | СЕТИ | | МИКРОКОНТРОЛЛЕРЫ | | ПАРТНЕРЫ | | КАРТА САЙТА | | ПОИСК |

|

|

Любое использование материалов допускается только с указанием в качестве источника информации сайта sun29ny.narod.ru. Гиперссылка обязательна. Согласование с автором обязательно. Все замечания и пожелания присылайте на sun29ny@yandex.ru. |